| SAP hat in Zusammenarbeit mit Onapsis Research Labs kritische Schwachstellen in NetWeaver, Print Service und SRM behoben. | SAP, in collaboration with Onapsis Research Labs, has addressed critical vulnerabilities in NetWeaver, Print Service, and SRM. |

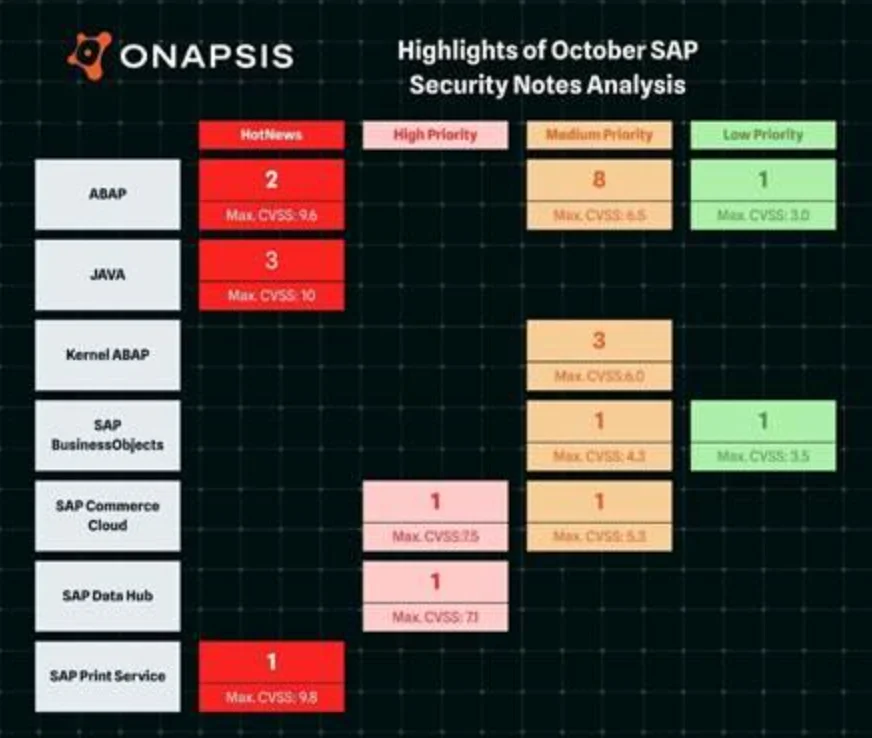

| Zum Oktober Patch Day 2025 hat SAP 23 neue und aktualisierte Sicherheitshinweise veröffentlicht, darunter sechs als HotNews klassifizierte Schwachstellen. Besonders kritisch: Drei neue HotNews Notes entstanden in Zusammenarbeit mit den Onapsis Research Labs und adressieren Deserialisierungslücken, Directory-Traversal-Angriffe und unsichere Datei-Uploads. Mit CVSS-Scores von bis zu 10,0 gehören diese zu den schwerwiegendsten Sicherheitslücken des Jahres. Die drei wichtigsten Security Notes sind #3660659 (CVSS 10,0), #3630595 (CVSS 9,8) und #3647332 (CVSS 9,0)

Die HotNews Notes im Detail Drei der sechs HotNews Notes sind neu und werden in Zusammenarbeit mit den Onapsis Research Labs (ORL) veröffentlicht. Die SAP Security Note #3660659 mit einem CVSS-Score von 10,0 bietet einen zusätzlichen Schutz in Bezug auf eine Reihe von Sicherheitslücken durch unsichere Deserialisierung, die in den letzten Monaten in SAP NetWeaver AS Java entdeckt und einzeln gepatcht wurden. Die letzte Schwachstelle wurde im September mit der SAP Security Note #3634501 gepatcht. Die zusätzliche Schutzebene basiert auf der Implementierung eines JVM-weiten Filters (jdk.serialFilter), der die Deserialisierung dedizierter Klassen verhindert. Die Liste der empfohlenen zu blockierenden Klassen und Pakete wurde in Zusammenarbeit mit den ORL definiert und ist in einen obligatorischen und einen optionalen Abschnitt unterteilt. Onapsis hat bereits ein Modul für seine Kunden bereitgestellt, das die korrekte Implementierung der SAP Security Note überprüft. Es stellt zunächst sicher, dass die Versionen von SAP NetWeaver und der SAP Java Virtual Machine (JVM) aktuell genug sind, um die Sicherheitsfunktionen nutzen zu können. Anschließend überprüft es, ob die im SAP-Sicherheitshinweis #3660659 bereitgestellten Sicherheitspatches implementiert sind. Ist dies nicht der Fall, überprüft das Modul die Implementierung der von SAP vorgeschlagenen temporären Lösung und die Einrichtung und korrekte Funktion des Filters, wobei insbesondere auf Tippfehler geachtet wird, die dessen Funktion beeinträchtigen könnten. Schließlich vergleicht das Modul die Liste der vom Filter blockierten Elemente mit den von SAP empfohlenen Listen der obligatorischen und optionalen Klassen. Das ORL-Team unterstützte SAP bei der Behebung einer kritischen Directory-Traversal-Sicherheitslücke im SAP Print Service. Der mit einem CVSS-Score von 9,8 bewertete Sicherheitshinweis #3630595 erläutert, dass die Sicherheitslücke nicht authentifizierten Angreifern den Zugriff auf Verzeichnisse und das Überschreiben von Systemdateien ermöglicht. Ein erfolgreicher Angriff kann erhebliche Auswirkungen auf die Vertraulichkeit, Integrität und Verfügbarkeit der Anwendung haben. Die Sicherheitsmitteilung #3647332 mit einem CVSS-Score von 9,0 behebt eine Schwachstelle im SAP Supplier Relationship Management (SRM), die das uneingeschränkte Hochladen von Dateien ermöglicht. Das ORL-Team hat festgestellt, dass die Anwendung aufgrund fehlender Überprüfung des Dateityps oder -inhalts einem authentifizierten Angreifer das Hochladen beliebiger Dateien ermöglicht. Diese Dateien könnten auch ausführbare Komponenten enthalten, die Malware hosten. Wenn diese vom Nutzer heruntergeladen und ausgeführt werden, kann dies zu erheblichen Auswirkungen auf die Vertraulichkeit, Integrität und Verfügbarkeit der Anwendung führen. Die SAP Security Note #3634501 ist mit einem CVSS-Score von 10,0 bewertet und wurde ursprünglich am Patch Day im September in Zusammenarbeit mit Onapsis veröffentlicht. SAP hat nun einen Verweis auf die neue Empfehlung zur Absicherung in der SAP-Mitteilung #3660659 hinzugefügt. Die Hinweise #3643865 (CVSS-Score 9,9) und #3302162 (CVSS-Score 9,6) wurden lediglich um geringfügige Textänderungen ergänzt, die keine Maßnahmen seitens der Kunden erfordern. Die High Priority Notes im Detail Der Sicherheitshinweis #3664466 mit einem CVSS-Score von 7,5 behebt eine Denial-of-Service-Sicherheitslücke in SAP Commerce Cloud (Suche und Navigation). Die Anwendung verwendet eine angreifbare Version des Jetty-Webservers, die durch einen Fehler im HTTP/2-Protokoll verursacht wird. Die Sicherheitslücke ermöglicht es einem böswilligen Client, weitere Streams zu öffnen und manipulierte Anfragen zu senden, die dazu führen können, dass der Server die Streams zurücksetzt und innerhalb kurzer Zeit übermäßig viele Ressourcen verbraucht. Die SAP Security Note #3658838, gekennzeichnet mit einem CVSS-Score von 7,1, patcht eine Sicherheitslücke in der SAP Datahub Suite, die durch die Apache CXF 3.5.1-Bibliotheken mit JMS/JNDI-Konfiguration verursacht wird. Ohne Patch kann ein nicht authentifizierter Nutzer die Konfiguration vornehmen und bösartige RMI/LDAP-Endpunkte (CVE-2025-48913) bereitstellen, die eine Schwachstelle bei der Codeausführung ausnutzen könnten. Der Patch enthält die Version 3.6.8 von Apache CXF, die nicht durch CVE-2025-48913 gefährdet ist. Der Beitrag von Onapsis Zusätzlich zu drei HotNews-Hinweisen unterstützte das Onapsis Research Labs (ORL) SAP bei der Behebung einer Sicherheitslücke mit mittlerer Priorität. Das ORL-Team identifizierte einen remote-fähigen Funktionsbaustein in SAP Financial Service Claims Management, der es authentifizierten Angreifern ohne Administratorrechte ermöglicht, echte Benutzerkonten zu ermitteln. Die SAP Security Note #3656781, die mit einem CVSS-Score von 4,3 bewertet wurde, behebt die Sicherheitslücke durch die Durchsetzung geeigneter Berechtigungen und Änderungen in der Fehlerrückmeldung des Funktionsbausteins. Zusammenfassung und Fazit Aufgrund der zunehmenden Anzahl aktiver Exploits von SAP-Schwachstellen ist es wichtig, sich ganzheitlich abzusichern. Kunden von SAP NetWeaver AS Java sollten daher unbedingt die SAP-Sicherheitsmitteilung #3660659 implementieren. Wie immer aktualisieren die Onapsis Research Labs bereits die Onapsis-Plattform, um die neu veröffentlichten Schwachstellen im Produkt zu berücksichtigen, damit Unternehmen sich optimal schützen können. |

For the October Patch Day 2025, SAP has released 23 new and updated security notes, including six classified as HotNews vulnerabilities. Notably critical: three new HotNews notes were created in collaboration with Onapsis Research Labs, addressing deserialization vulnerabilities, directory traversal attacks, and insecure file uploads. With CVSS scores of up to 10.0, these vulnerabilities are among the most severe of the year. The three most important security notes are #3660659 (CVSS 10.0), #3630595 (CVSS 9.8), and #3647332 (CVSS 9.0).

The HotNews Notes in Detail Three of the six HotNews notes are new and were published in collaboration with Onapsis Research Labs (ORL). SAP Security Note #3660659, with a CVSS score of 10.0, provides additional protection against a series of security vulnerabilities due to insecure deserialization in SAP NetWeaver AS Java, which were discovered and individually patched over the past few months. The last vulnerability was patched in September with SAP Security Note #3634501. The additional protection layer is based on the implementation of a JVM-wide filter (jdk.serialFilter), which prevents the deserialization of dedicated classes. The list of recommended blocked classes and packages was defined in collaboration with ORL and is divided into mandatory and optional sections. Onapsis has already provided a module for its customers to verify the correct implementation of the SAP Security Note. Initially, it ensures that the versions of SAP NetWeaver and the SAP Java Virtual Machine (JVM) are current enough to utilize the security features. Then, it checks if the security patches provided in SAP Security Note #3660659 are implemented. If not, the module checks the implementation of the temporary solution suggested by SAP and the setup and correct functioning of the filter, paying special attention to typos that could affect its functionality. Finally, the module compares the list of elements blocked by the filter with the lists of mandatory and optional classes recommended by SAP. The ORL team supported SAP in addressing a critical directory traversal security vulnerability in the SAP Print Service. The security note #3630595, rated with a CVSS score of 9.8, explains that the vulnerability allows non-authenticated attackers to access directories and overwrite system files. A successful attack can have significant impacts on the confidentiality, integrity, and availability of the application. Security note #3647332, with a CVSS score of 9.0, addresses a vulnerability in the SAP Supplier Relationship Management (SRM) that enables unrestricted file uploads. The ORL team found that the application allows authenticated attackers to upload arbitrary files due to the lack of file type or content validation. These files could also contain executable components that host malware. If these files are downloaded and executed by the user, it can lead to significant impacts on the confidentiality, integrity, and availability of the application. SAP Security Note #3634501, rated with a CVSS score of 10.0, was originally published on Patch Day in September in collaboration with Onapsis. SAP has now added a reference to the new security recommendation in SAP note #3660659. Notes #3643865 (CVSS score 9.9) and #3302162 (CVSS score 9.6) were only updated with minor text changes that do not require any action from customers. High Priority Notes in Detail Security note #3664466, with a CVSS score of 7.5, addresses a Denial-of-Service security vulnerability in SAP Commerce Cloud (Search and Navigation). The application uses a vulnerable version of the Jetty web server, caused by a bug in the HTTP/2 protocol. The vulnerability allows a malicious client to open additional streams and send manipulated requests, which can cause the server to reset streams and consume excessive resources within a short period. SAP Security Note #3658838, marked with a CVSS score of 7.1, patches a security vulnerability in the SAP Datahub Suite caused by the Apache CXF 3.5.1 libraries with JMS/JNDI configuration. Without a patch, an unauthenticated user can configure and provide malicious RMI/LDAP endpoints (CVE-2025-48913) that could exploit a code execution vulnerability. The patch includes version 3.6.8 of Apache CXF, which is not affected by CVE-2025-48913. Onapsis‘ Contribution In addition to three HotNews notes, the Onapsis Research Labs (ORL) team supported SAP in addressing a medium-priority security vulnerability. The ORL team identified a remotely accessible function block in SAP Financial Service Claims Management that allows authenticated attackers without administrator rights to identify legitimate user accounts. The SAP Security Note #3656781, rated with a CVSS score of 4.3, addresses the vulnerability by enforcing appropriate permissions and changing the error message of the function block. Summary and Conclusion Due to the increasing number of active exploits of SAP vulnerabilities, it is essential to secure yourself comprehensively. Therefore, SAP NetWeaver AS Java customers should implement SAP Security Note #3660659 without fail. As always, the Onapsis Research Labs are updating the Onapsis platform to consider the newly published vulnerabilities, enabling companies to protect themselves optimally. |

Dr. Jakob Jung ist Chefredakteur Security Storage und Channel Germany. Er ist seit mehr als 20 Jahren im IT-Journalismus tätig. Zu seinen beruflichen Stationen gehören Computer Reseller News, Heise Resale, Informationweek, Techtarget (Storage und Datacenter) sowie ChannelBiz. Darüber hinaus ist er für zahlreiche IT-Publikationen freiberuflich tätig, darunter Computerwoche, Channelpartner, IT-Business, Storage-Insider und ZDnet. Seine Themenschwerpunkte sind Channel, Storage, Security, Datacenter, ERP und CRM.

Dr. Jakob Jung is Editor-in-Chief of Security Storage and Channel Germany. He has been working in IT journalism for more than 20 years. His career includes Computer Reseller News, Heise Resale, Informationweek, Techtarget (storage and data center) and ChannelBiz. He also freelances for numerous IT publications, including Computerwoche, Channelpartner, IT-Business, Storage-Insider and ZDnet. His main topics are channel, storage, security, data center, ERP and CRM.

Kontakt – Contact via Mail: jakob.jung@security-storage-und-channel-germany.de