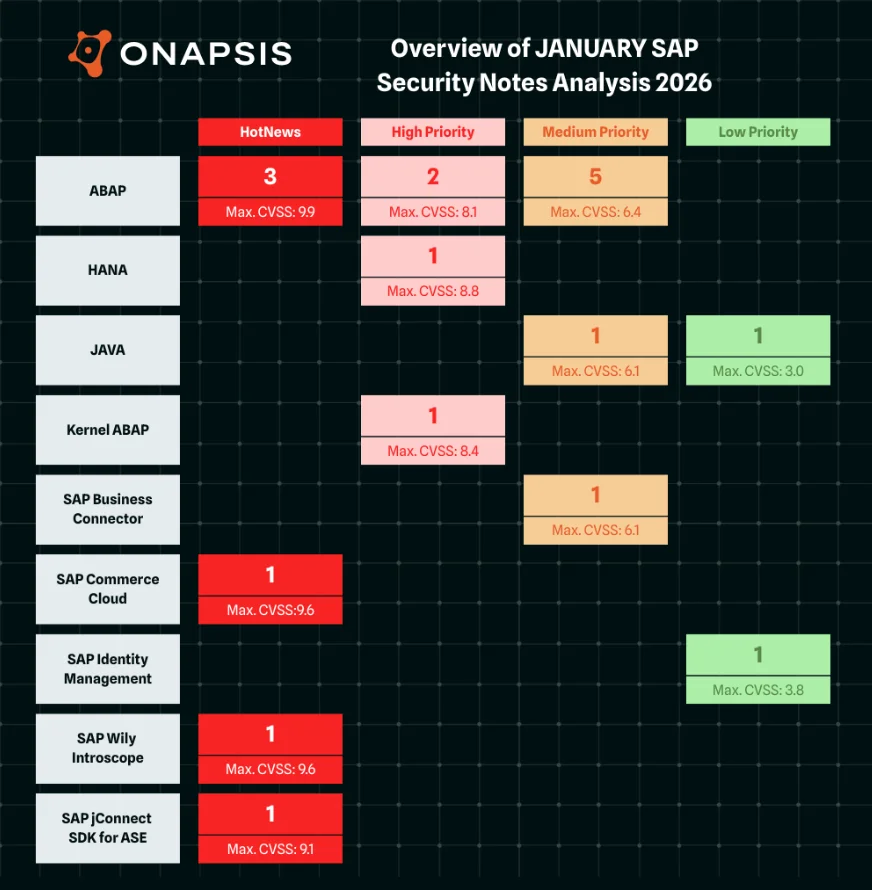

| SAP hat im Januar 2026 insgesamt 19 Sicherheitspatches veröffentlicht, darunter sechs mit HotNews-Kennzeichnung und vier mit hoher Priorität. | SAP released a total of 19 security patches in January 2026, including six marked as HotNews and four marked as high priority. |

| Der erste Patch Day des Jahres 2026 bringt erhebliche Sicherheitsupdates für SAP-Systeme. Die Schwachstellen betreffen zentrale Komponenten wie SAP S/4HANA, die HANA-Datenbank sowie verschiedene Anwendungsserver und wurden teilweise in Zusammenarbeit mit externen Sicherheitsforschern identifiziert.

Die SAP Security Notes im Januar umfassen folgende Highlights:

Die HotNews Notes im Detail Die Onapsis Research Labs (ORL) unterstützten SAP beim Patchen von drei der vier neuen HotNews-Hinweise: Der Sicherheitshinweis #3687749 mit einem CVSS-Score von 9.9 behebt eine kritische SQL-Injection-Sicherheitslücke in SAP S/4HANA Private Cloud und On-Premise (Financials – General Ledger). Das ORL-Team identifizierte einen RFC-fähigen Funktionsbaustein, der das ABAP Database Connectivity (ADBC)-Framework verwendet, um eine native SQL-Anweisung auszuführen. Diese SQL-Anweisung wird über einen Eingabeparameter bereitgestellt und ermöglicht es einem Angreifer, beliebige SQL-Befehle auszuführen. Bei erfolgreicher Ausnutzung kann das System vollständig kompromittiert werden. SAP Security Note #3668679, gekennzeichnet mit einem CVSS-Score von 9.6, beschreibt eine Vulnerabilität zur Remote-Code-Ausführung in SAP Wily Introscope Enterprise Manager (WorkStation). Das ORL-Team hat festgestellt, dass die Anwendung es einem unautorisierten Angreifer ermöglicht, bösartige JNLP-Dateien (Java Network Launch Protocol) zu erstellen, auf die über eine URL zugegriffen werden kann. Wenn ein Nutzer auf die URL klickt, könnte der aufgerufene Wily Introscope Server Befehle in der Anwendung des Nutzers ausführen. Dies kann die Vertraulichkeit, Integrität und Verfügbarkeit der Anwendung beeinträchtigen. Der Hinweis #3694242 (CVSS-Score: 9.1) behebt eine Code-Injection-Sicherheitslücke in SAP S/4HANA Private Cloud und On-Premise. Unser Team hat einen remote-fähigen Funktionsbaustein identifiziert, der es einem Angreifer mit Administratorrechten ermöglicht, den Quellcode bestehender Programme willkürlich zu ändern, ohne dass wesentliche Authentifizierungsprüfungen durchgeführt werden. Dies kann unter anderem direkt zur Ausführung von Betriebssystembefehlen und damit zu einer vollständigen Kompromittierung des Systems führen. Die ebenfalls mit einem CVSS-Score von 9.1 klassifizierte SAP Security Note #3697979 behebt dieselbe Sicherheitslücke in Funktionsbausteinen für Standalone-Server von SAP Landscape Transformation (SLT) und andere Systeme, in denen die betroffene Komponente als separates DMIS-Add-on ausgeliefert wird. Die SAP HotNews-Notes #3683579 und #3685286 wurden ursprünglich am SAP Patch Day im Dezember veröffentlicht. SAP hat nun einen temporären Workaround zur Note #3683579 und einen Knowledge Base Article (KBA) zur Note #3685286 ergänzt. Die High Priority Notes im Detail Die Sicherheitsmeldung #3691059, die mit einem CVSS-Score von 8.8 bewertet wurde, bezieht sich auf eine Schwachstelle in der SAP HANA-Datenbank, die eine Rechteausweitung ermöglicht. Das bedeutet, dass ein Angreifer mit gültigen Anmeldedaten zu einem anderen Benutzer wechseln und so möglicherweise Administratorrechte erlangen kann. Ein erfolgreicher Angriff würde die Vertraulichkeit, Integrität und Verfügbarkeit des Systems gefährden. Der Hinweis #3675151 mit einem CVSS-Score von 8.4 behebt eine Schwachstelle im Zusammenhang mit der Einschleusung von Betriebssystembefehlen in SAP Application Server for ABAP und SAP NetWeaver RFCSDK. Die Schwachstelle ermöglicht es einem Angreifer mit Administratorrechten und zugehörigem Netzwerkzugriff, manipulierte Inhalte auf den Server hochzuladen. Wenn diese Inhalte von der Anwendung verarbeitet werden, können beliebige Betriebssystembefehle ausgeführt werden. Eine erfolgreiche Ausnutzung kann zu einer vollständigen Kompromittierung der Vertraulichkeit, Integrität und Verfügbarkeit des Systems führen. Eine Sicherheitslücke aufgrund fehlender Autorisierungsprüfung in SAP NetWeaver Application Server ABAP und ABAP Platform wird durch die SAP Security Note #3688703 (CVSS-Score: 8.1) behoben. Hier könnte ein authentifizierter Angreifer einen remotefähigen Funktionsbaustein missbrauchen, um vorhandene FORM-Routinen (FORMs) im ABAP-System auszuführen, was weitreichende Auswirkungen auf die Integrität und Verfügbarkeit haben kann. Die Sicherheitsmeldung #3565506, gekennzeichnet mit einem CVSS-Score von 8.1, behebt drei Schwachstellen in der SAP Fiori App (Intercompany Balance Reconciliation). Diese werden unter CVE-2026-0511, CVE-2026-0496 und CVE-2026-0495 geführt. Der CVSS-Score ergibt sich daraus, dass eine fehlende Autorisierung zu einer Rechteausweitung für einen authentifizierten Benutzer führen könnte. Der Beitrag von Onapsis Die Onapsis Research Labs (ORL) haben maßgeblich zum ersten SAP Patch Day im Jahr 2026 beigetragen. Zusätzlich zu drei HotNews-Hinweisen unterstützte das Team SAP bei der Behebung von drei Sicherheitshinweisen mit mittlerer Priorität und einem Sicherheitshinweis mit niedriger Priorität: Die Sicherheitsmeldung #3666061 (CVSS-Score: 6.1) verweist auf zwei Patches für SAP Business Connector (BC), die implementiert werden müssen, um vollständigen Schutz vor einer von den ORL entdeckten Cross-Site-Scripting-Sicherheitslücke (XSS) zu erhalten. Die Sicherheitslücke ermöglicht es einem nicht authentifizierten Angreifer, einen bösartigen Link zu erstellen. Wenn ein ahnungsloser Benutzer auf diesen Link klickt, wird er möglicherweise auf eine vom Angreifer gesteuerte Website umgeleitet. Bei erfolgreicher Ausnutzung könnte der Angreifer auf Informationen zum Webclient zugreifen oder diese ändern, was sich auf die Vertraulichkeit und Integrität auswirkt, jedoch keine Auswirkungen auf die Verfügbarkeit hat. Unser Team der Onapsis Research Labs hat drei ICF-Dienste in SAP Supplier Relationship Management identifiziert, die von einer Open-Redirect-Sicherheitslücke im SICF-Handler des SRM-Katalogs betroffen sind. Die Schwachstelle ermöglicht es einem nicht authentifizierten Angreifer, eine schädliche URL zu erstellen, die auf eine vom Angreifer gesteuerte Website weiterleitet. Der Hinweis #3638716 mit einem CVSS-Score von 4.7 behebt die Schwachstelle und stellt eine Positivliste der zulässigen Portaldomänen bereit. Die SAP Security Note #3677111 (CVSS-Score: 4.3) behebt eine fehlende Autorisierungsprüfung in der Business Server Pages-Anwendung (Product Designer Web UI). Das ORL-Team informierte SAP darüber, dass es mit einem authentifizierten Benutzer ohne Administratorrechte Zugriff auf unkritische Informationen erhalten konnte. Der Hinweis #3657998 hat einen CVSS-Score von 3.8 und behebt eine unzureichende Input-Verarbeitung in JNDI-Operationen von SAP Identity Management. Bleibt diese Schwachstelle ungepatcht, kann ein autorisierter Administrator speziell gestaltete bösartige REST-Anfragen senden, die von JNDI-Operationen ohne ausreichende Input-Neutralisierung verarbeitet werden. Zusammenfassung und Fazit Der erste SAP Patch Day des Jahres verdeutlicht, dass das Team von Onapsis Research Labs auch im Jahr 2026 seiner Mission treu bleibt. Mit neun gemeldeten Schwachstellen, die in sieben SAP Security Notes behandelt werden, hat das Team erneut einen wichtigen Beitrag zur Verbesserung der Sicherheit für SAP-Kunden geleistet. Wie immer aktualisieren die Onapsis Research Labs bereits die Onapsis-Plattform, um die neu veröffentlichten Schwachstellen im Produkt zu berücksichtigen, damit Unternehmen sich optimal schützen können. Für weitere Informationen über die neuesten SAP-Sicherheitsprobleme und unsere kontinuierlichen Bemühungen, Wissen mit der Security-Community zu teilen, abonnieren Sie den monatlichen Newsletter auf LinkedIn. Weitere Informationen und Details zu allen Sicherheitshinweisen finden Sie auf dem Onapsis-Blog. |

The first Patch Day of 2026 brings significant security updates for SAP systems. The vulnerabilities affect key components such as SAP S/4HANA, the HANA database, and various application servers, and were identified in part in collaboration with external security researchers.

The SAP Security Notes for January include the following highlights:

The HotNews Notes in detail Onapsis Research Labs (ORL) assisted SAP in patching three of the four new HotNews advisories: Security advisory #3687749, with a CVSS score of 9.9, addresses a critical SQL injection vulnerability in SAP S/4HANA Private Cloud and On-Premise (Financials – General Ledger). The ORL team identified an RFC-enabled function module that uses the ABAP Database Connectivity (ADBC) framework to execute a native SQL statement. This SQL statement is provided via an input parameter and allows an attacker to execute arbitrary SQL commands. If successfully exploited, the system can be completely compromised. SAP Security Note #3668679, marked with a CVSS score of 9.6, describes a remote code execution vulnerability in SAP Wily Introscope Enterprise Manager (WorkStation). The ORL team has determined that the application allows an unauthorized attacker to create malicious JNLP (Java Network Launch Protocol) files that can be accessed via a URL. If a user clicks on the URL, the Wily Introscope server that is called could execute commands in the user’s application. This could compromise the confidentiality, integrity, and availability of the application. Note #3694242 (CVSS score: 9.1) addresses a code injection vulnerability in SAP S/4HANA Private Cloud and On-Premise. Our team has identified a remote-capable function module that allows an attacker with administrator rights to arbitrarily modify the source code of existing programs without performing essential authentication checks. Among other things, this can lead directly to the execution of operating system commands and thus to a complete compromise of the system. SAP Security Note #3697979, also classified with a CVSS score of 9.1, addresses the same vulnerability in function modules for standalone servers of SAP Landscape Transformation (SLT) and other systems in which the affected component is delivered as a separate DMIS add-on. SAP HotNews Notes #3683579 and #3685286 were originally published on SAP Patch Day in December. SAP has now added a temporary workaround for Note #3683579 and a Knowledge Base Article (KBA) for Note #3685286. The high priority notes in detail Security advisory #3691059, which has been assigned a CVSS score of 8.8, refers to a vulnerability in the SAP HANA database that allows for privilege escalation. This means that an attacker with valid login credentials could switch to another user and potentially gain administrator rights. A successful attack would compromise the confidentiality, integrity, and availability of the system. Note #3675151, with a CVSS score of 8.4, addresses a vulnerability related to the injection of operating system commands into SAP Application Server for ABAP and SAP NetWeaver RFCSDK. The vulnerability allows an attacker with administrator rights and associated network access to upload manipulated content to the server. When this content is processed by the application, arbitrary operating system commands can be executed. Successful exploitation can lead to a complete compromise of the confidentiality, integrity, and availability of the system. A security vulnerability due to a lack of authorization checks in SAP NetWeaver Application Server ABAP and ABAP Platform is addressed by SAP Security Note #3688703 (CVSS score: 8.1). Here, an authenticated attacker could misuse a remote-enabled function module to execute existing FORM routines (FORMs) in the ABAP system, which could have far-reaching implications for integrity and availability. Security advisory #3565506, marked with a CVSS score of 8.1, fixes three vulnerabilities in the SAP Fiori app (Intercompany Balance Reconciliation). These are listed under CVE-2026-0511, CVE-2026-0496, and CVE-2026-0495. The CVSS score is based on the fact that a lack of authorization could lead to an extension of rights for an authenticated user. The contribution from Onapsis Onapsis Research Labs (ORL) made a significant contribution to the first SAP Patch Day in 2026. In addition to three HotNews advisories, the team supported SAP in fixing three medium-priority security advisories and one low-priority security advisory: Security advisory #3666061 (CVSS score: 6.1) refers to two patches for SAP Business Connector (BC) that must be implemented to obtain complete protection against a cross-site scripting (XSS) vulnerability discovered by ORL. The vulnerability allows an unauthenticated attacker to create a malicious link. If an unsuspecting user clicks on this link, they may be redirected to a website controlled by the attacker. If successfully exploited, the attacker could access or modify information on the web client, affecting confidentiality and integrity, but not availability. Our team at Onapsis Research Labs has identified three ICF services in SAP Supplier Relationship Management that are affected by an open redirect vulnerability in the SICF handler of the SRM catalog. The vulnerability allows an unauthenticated attacker to create a malicious URL that redirects to a website controlled by the attacker. Note #3638716, with a CVSS score of 4.7, addresses the vulnerability and provides a whitelist of allowed portal domains. SAP Security Note #3677111 (CVSS score: 4.3) addresses a missing authorization check in the Business Server Pages application (Product Designer Web UI). The ORL team informed SAP that it was able to gain access to non-critical information with an authenticated user without administrator rights. Note #3657998 has a CVSS score of 3.8 and addresses insufficient input processing in JNDI operations in SAP Identity Management. If this vulnerability remains unpatched, an authorized administrator could send specially crafted malicious REST requests that are processed by JNDI operations without sufficient input neutralization. Summary and conclusion The first SAP Patch Day of the year shows that the Onapsis Research Labs team remains true to its mission in 2026. With nine reported vulnerabilities covered in seven SAP Security Notes, the team has once again made an important contribution to improving security for SAP customers. As always, Onapsis Research Labs is already updating the Onapsis platform to reflect the newly published vulnerabilities in the product so that companies can protect themselves optimally. For more information about the latest SAP security issues and our ongoing efforts to share knowledge with the security community, subscribe to the monthly newsletter on LinkedIn. For more information and details on all security advisories, visit the Onapsis blog. |

Dr. Jakob Jung ist Chefredakteur Security Storage und Channel Germany. Er ist seit mehr als 20 Jahren im IT-Journalismus tätig. Zu seinen beruflichen Stationen gehören Computer Reseller News, Heise Resale, Informationweek, Techtarget (Storage und Datacenter) sowie ChannelBiz. Darüber hinaus ist er für zahlreiche IT-Publikationen freiberuflich tätig, darunter Computerwoche, Channelpartner, IT-Business, Storage-Insider und ZDnet. Seine Themenschwerpunkte sind Channel, Storage, Security, Datacenter, ERP und CRM.

Dr. Jakob Jung is Editor-in-Chief of Security Storage and Channel Germany. He has been working in IT journalism for more than 20 years. His career includes Computer Reseller News, Heise Resale, Informationweek, Techtarget (storage and data center) and ChannelBiz. He also freelances for numerous IT publications, including Computerwoche, Channelpartner, IT-Business, Storage-Insider and ZDnet. His main topics are channel, storage, security, data center, ERP and CRM.

Kontakt – Contact via Mail: jakob.jung@security-storage-und-channel-germany.de